اکتیو دایرکتوری (Active Directory)، سرویسی است مشتمل بر چند سرویس دیگر یعنی چندین سرویس تحت لوای سرویس اکتیو دایرکتوری کار میکنند: مثل یوزرهای تعریف شده در شبکه، دسترسی هایی که به این یوزرها داده میشود، فایل ها و پرینترهای به اشتراک گذاشته شده در شبکه. اکتیو دایرکتوری این سرویس ها را به صورت متمرکز ارایه میدهد که نتیجه آن ساماندهی و مدیریت آسان و دقیق این سرویس ها است.

اکتیو دایرکتوری، سرویس دایرکتوری مایکروسافت است که روی ویندوز سرور اجرا میشود و به ادمین ها امکان مدیریت مجوزها و دسترسی به منابع شبکه را میدهد. وظیفه اکتیو دایرکتوری، مدیریت و سازماندهی تعداد زیاد کاربران در قالب زیرگروه ها و گروه های منطقی است. همچنین کنترل دسترسی به هر سطح را هم به عهده دارد.

ادمین ها با یک لاگین ساده میتوانند از طریق شبکه، دیتا دایرکتوری را مدیریت و سازماندهی کنند، کاربران مجاز در شبکه از هر جایی به منابع شبکه دسترسی خواهند داشت. حتی مدیریت شبکه های پیچیده هم به راحتی با AD انجام میشود و امکان توسعه اکتیو دایرکتوری به همراه رشد سازمانی ممکن است.

دامین ها شامل کنترلرهایی است که یکی از آنها ویندوز سرور را اجرا میکند. هرگاه ادمین شبکه در این کنترلرها تغییری ایجاد کند توسط اکتیودایرکتوری همه کنترلرها آپدیت میشوند. ادمین شبکه میتواند مدیریت تک تک منابع شبکه را با اکتیو دایرکتوری انجام دهد و حتی وارد کامپیوتر کاربر شود.

ساختار active directory

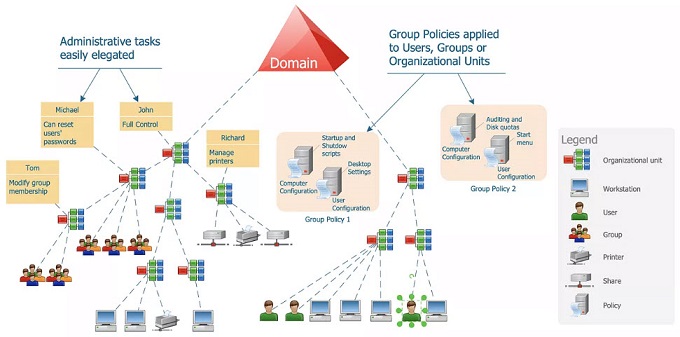

کتیو دایرکتوری با ارائه یک ساختار سلسله مراتبى، سازماندهى آسان Domain ها و منابع را فراهم مىکند. بدین ترتیب کاربران به راحتی میتوانند منابع شبکه نظیر فایل ها و چاپگرها را پیدا کنند.

سرویس های دایرکتوری مثل ADDS یا Active Directory Domain Services شیوه ذخیره اطلاعات دایرکتوری و چگونگی دسترسی ادمین و کاربران شبکه به این اطلاعات را فراهم میکند. مثلا ADDS اطلاعات اکانت کاربران مانند نام و پسورد و شماره تلفن و غیره را ذخیره میکند و به دیگر کاربران مجاز در همان شبکه، اجازه دسترسی به این اطلاعات را میدهد. به این اطلاعات ذخیره شده، دایرکتوری گفته میشود.

دیتا به صورت آبجکت ذخیره میشود. آبجکت همان کاربر، گروه، برنامه و دستگاه (مثل پرینتر) است. آبجکت دو نوع است: یا منابع است مثل پرینتر و کامپیوتر یا قوانین امنیتی است مثل کاربران و گروه ها.

ساختار active directory شامل سه سطح است که هر یک از این سطوح میتوانند ارتباطات و دسترسی های خاص داشته باشند:

- دامین ها: آبجکت هایی مانند کاربران و دستگاه ها که همگی از یک دیتابیس استفاده میکنند، در یک دامین گروه بندی میشوند. دامین گروهی از آبجکت هاست مانند کاربر و دستگاه که در یک دیتابیس اکتیو دایرکتوری قرار دارند. دامین ها دارای ساختار DNS – Domain Name System هستند.

- درخت ها: یک یا چند دامین میتوانند در یک گروه قرار گیرند که درخت – Tree نامیده میشود. در درخت ارتباط امن بین دو دامین وجود دارد. ساختار درخت سلسله مراتبی است یعنی اگر دامین ۱ با دامین ۲ دارای ارتباط امن باشد، و دامین ۲ با دامین ۳ ارتباط امن داشته باشد، دامین ۱ هم با دامین ۳ ارتباط امن دارد.

- جنگل ها: چندین درخت در مجموعه ای به نام جنگل گروه بندی میشوند. جنگل شامل پیکربندی دامین، اطلاعات برنامه ها، طرح دایرکتوری و لیست تمام آبجکت ها است. طرح دایرکتوری یعنی کلاس و ویژگی هایی که آبجکت در جنگل دارد.

واحدهای OU یا Organizational Units، کاربران و گروه ها و دستگاه ها را سازماندهی میکنند: مثلا هر آبجکت یا کاربر در دامین باید یکتا باشد و امکان تعریف مجدد یوزرنیمی که موجود است وجود ندارد. برای مدیریت اکتیودایرکتوری میتوان از نرم افزارهای مدیریت اکتیو دایرکتوری استفاده کرد. ولی توجه کنید که با کنترل دسترسی و احراز هویت هنگام لاگین شدن، امنیت اکتیو دایرکتوری تامین میشود.

سرویس های اکتیو دایرکتوری

قبلتر گفتیم که چندین سرویس تحت لوای سرویس دامین اکتیو دایرکتوری – ADDS کار میکنند. هر یک از این سرویس ها قابلیت های مدیریت دایرکتوری را ارتقا میدهند و عبارتند از:

Domain Services یا AD DS: ذخیره متمرکز دیتا و مدیریت ارتباطات بین کاربران و دامین ها را بر عهده دارد. همچنین احراز هویت هنگام لاگین و سرچ را انجام میدهد.

Certificate Services یا AD CS: گواهینامه های امن را ایجاد و مدیریت میکند و به اشتراک میگذارد. گواهینامه از رمزگذاری استفاده میکند تا اطلاعات را روی اینترنت به صورت امن جابجا کند.

Lightweight Directory Services یا AD LDS: پشتیبانی از دایرکتوری ها و فراهم کردن امکان استفاده برنامه ها از پروتکل LDAP را بر عهده دارد. LDAP پروتکلی است که برای دسترسی و نگهداری سرویس های دایرکتوری روی شبکه استفاده میشود. LDAP آبجکت هایی مانند نام کاربری و پسورد را در سرویس های دایرکتوری (مثل اکتیو دایرکتوری) ذخیره میکنند و آن را روی شبکه به اشتراک میگذارد.

Directory Federation Services یا AD FS: وظیفه آن بررسی دسترسی کاربر به برنامه ها است حتی روی چند شبکه. برای این کار از Single Sign On – SSO استفاده میکند. برای احراز هویت کاربر در چندین برنامه، SSO را در یک نشست فراهم میکند. یعنی چه؟ یعنی SSO فقط لازم دارد که کاربر یکبار لاگین کند نه اینکه برای هر سرویس، احراز هویت مختص آن انجام شود.

Rights Management یا AD RMS: قانون کپی رایت را برای جلوگیری از استفاده غیرمجاز و توزیع محتوای دیجیتالی اجرا میکند. یعنی حقوق اطلاعات را کنترل و مدیریت میکند. چگونه؟ با رمزگذاری محتوا روی سرور با دسترسی محدود مانند اسناد ورد یا ایمیل.

بررسی دامین سرویس – Domain Service

سرویس اصلی در اکتیو دایرکتوری، سرویس دامین است: AD DS. این سرویس، اطلاعات دایرکتوری را ذخیره میکند و تعاملات کاربران را در دامین کنترل میکند. وقتی کاربری به دستگاهی وصل میشود یا سعی میکند به سرور روی شبکه وصل شود، AD DS دسترسی را بررسی میکند. AD DS کنترل میکند کدام کاربر به کدام منابع دسترسی دارد مثلا ادمین نسبت به کاربر معمولی، سطح دسترسی متفاوتی به دیتا دارد.

محصولات دیگر مایکروسافت مانند Exchange Server و SharePoint Server بر بستر AD DS هستند تا دسترسی به منابع را فراهم کنند. سروری که سرویس دامین اکتیو دایرکتوری روی آن هاست است، دامین کنترلر نامیده میشود.

تفاوت اکتیو دایرکتوری و دامین کنترلر

اکتیو دایرکتوری سرویس دایرکتوری در شبکه است، دامین کنترلر این سرویس را روی شبکه ارایه میدهد. پس تفاوت بین اکتیو دایرکتوری و دامین کنترلر این است که یکی سرویس است و دیگری آن سرویس را ارایه میدهد.

بیایید یک مثال بزنیم تا موضوع روشن تر شود. تاکسی تلفنی یک سرویس است که اگر تاکسی و ماشینی در میان نباشد این سرویس قابل اجرا نیست. پس ماشین سرویسی است که روی تاکسی تلفنی ارایه میشود.

اکتیو دایرکتوری مثل دفترچه تلفنی است که تمام جزییات مربوط به افراد را دارد مثل شماره تلفن و آدرس. اکتیو دایرکتوری تمام جزییات مربوط به کاربران و کامپیوترها و دستگاه های متصل به شبکه را دارد.

Domain Controller جایی است که اکتیو دایرکتوری اجرا میشود. DC مفهوم فیزیکی است و اکتیو دایرکتوری مفهوم منطقی دارد.

تاریخچه و نسخه های اکتیو دایرکتوری

مایکروسافت اولین بار در سال ۲۰۰۰، اکتیو دایرکتوری را همراه با ویندوز سرور ۲۰۰۰ عرضه کرد. بعدها هم نسخه های جدید آن را همراه با ویندوز سرورهای جدیدتر ارایه داد. در ویندوز سرور ۲۰۰۳ آپدیت ها و جنگل اضافه شد و قابلیت ادیت و تغییر جای دامین ها در جنگل به وجود آمد. در ویندوز سرور ۲۰۰۸ قابلیت AD FS اضافه شد. AD DS در ویندوز سرور ۲۰۱۶ آپدیت شد و امنیت اکتیو دایرکتوری و مهاجرت محیط AD به فضای ابری ممکن شد.

آپدیت های امنیتی در ویندوز سرور ۲۰۱۶ شامل افزودن مدیریت دسترسی ممتاز – Privileged Access Mamangemnt یا PAM است. PAM دسترسی به آبجکت و نوع دسترسی اعطا شده و کاری که کاربر انجام میدهد را مانیتور میکند.

سرویس های دایرکتوری Red Hat Directory Server و Apache Directory و OpenLDAP از رقبای اکتیو دایرکتوری هستند.

مزایای اکتیو دایرکتوری

۱- نگه داری اطلاعات کاربران و موجودیت های شبکه بطور متمرکز:

دامنه: کلیه اطلاعات کاربران مثل اسم، رمز، شماره تلفن، آدرس و غیره بطور متمرکز نگه داری میشوند و به همین دلیل قابلیت پشتیبانگیری و دسترسی سریع و مدیریت متمرکز را دارند.

گروهی: اطلاعات بطور پراکنده بر روی هر سیستم وجود دارد که علاوه بر امنیت بسیار ضعیف، قابلیت بکاپ گیری تا حد زیادی مشکل و شاید غیر قابل انجام میشود و قابلیت مدیریت متمرکز را ندارد.

۲- مقیاس پذیری (Scalability):

دامنه: به دلیل متمرکز بودن اطلاعات و مدیریت میتواند تعداد بسیار زیادی آبجکت مختلف را در خود جا دهد و مدیریت کند.

گروهی: به دلیل پراکندگی اطلاعات توصیه میشود تعداد کاربران این نوع شبکه از ۱۰ عدد بیشتر نشود چون قابل مدیریت نیست.

۳- توسعه پذیری (Extensibility):

دامنه: میتوان آبجکت جدیدی را تعریف کرد (به جز آنهایی که بصورت پیش فرض تعریف شدند) و از آنها تحت شبکه استفاده کرد.

گروهی: فقط از اشیای تعریف شده میتوان استفاده کرد.

۴- قابلیت مدیریت (Managebility):

دامنه: به دلیل تمرکز اطلاعات و مدیریت، میتوان به راحتی شبکه را در جهت هدف خاصی پیش برد. مثلاً در جهت ارتقای امنیت میتوان شبکه را هر هفته به قابلیت امنیتی جدیدی تجهیز کرد.

گروهی: به دلیل عدم تمرکز اطلاعات، مدیریت در حد حفظ وضعیت انجام میشود. مدیریت در جهت رسیدن به اهداف خاص وجود ندارد.

۵- یکپارچگی باDNS

دامنه: به دلیل هماهنگی با سیستم DNS به راحتی میتوان در شبکه به سرویس های مختلف دسترسی پیدا کرد. بر اساس ترتیب اسمی به حالت شاخهای میتوان از بالا دستی ها، آدرس پایین دستی ها را گرفت.

گروهی: قابلیت دسترسی به دیگر آبجکت های شبکه بسیار ضعیف است مگر اینکه کاربر مقصد خود را با نام یا آدرس IP بشناسد چون سیستم شاخه ای وجود ندارد و هیچ سرویسی آدرس دیگر آبجکت های شبکه را نمیداند.

۶- قابلیت مدیریت فعالیت کاربرها و کامپیوترها بطور متمرکز:

دامنه: میتوان سطح فعالیت و دسترسی موجودیت های شبکه را در کل شبکه به صورت متمرکز تعریف کرد.

گروهی: حداکثر میتوان دسترسی کاربر را در کامپیوتر خودش تعریف کرد. تحت شبکه این امکان وجود ندارد.

۷- سیاست پذیری (Policy Based System):

دامنه: میتوان با اعمال سیاستهای مختلف تحت شبکه، شبکه را در جهت هدف خاصی پیش برد.

گروهی: اعمال سیاست فقط در حد یک کامپیوتر تعریف میشود و نه تحت شبکه.

۸- قابلیت تبادل اطلاعات بین سرورها در سطح شبکه های بزرگ:

دامنه: اطلاعات بین سرورهای مختلف رد و بدل می شود لذا کلیه سرورها با آخرین تغییرات شبکه آشنا هستند و سرویس به روز ارائه می شود. مثلاً کاربر تازه وارد به محض ورود، توسط کلیه سرورها قابل شناسایی است لذا میتواند به محض ورود از کلیه سرویس ها استفاده کند.

گروهی: هیچ اطلاعاتی جابجا نمیشود زیرا اصولاً سروری وجود ندارد. به همین دلیل کاربر تازه وارد مجبور است برای درخواست هر سرویس از طرف مدیر شبکه به آن سرویس معرفی شود.

۹- انعطاف پذیری در امنیت و تعیین هویت موجودیت های شبکه:

دامنه: قابلیت شناسایی هر آبجکتی در هر جایی از شبکه را دارد و میتواند با مدل ها و روش های مختلف احراز هویت کند (Security Protocols).

گروهی: هر کامپیوتر فقط قابلیت شناسایی موجودیتی را دارد که در همان کامپیوتر تعریف شده باشد.

۱۰- امنیت یکپارچه و گسترده:

دامنه: با ورود به دامنه، برخی مسائل امنیتی بطور پیش فرض اعمال میشوند و در ادامه مدیر میتواند امنیت شبکه را تا حد غیر قابل تصوری بالا ببرد.

گروهی: به دلیل نبود مدیریت و اطلاعات بطور متمرکز قابلیت امنیتی در حد ابتدایی و ضعیف و منحصر به هر کامپیوتر تعریف میشود (امنیت در حد کاربر خانگی).

۱۱- (امنیت-راحتی):

دامنه: چنانچه از سرویس یا نرم افزاری استفاده کنید که قابلیت ادغام با Active Directory Partition را داشته باشد، میتوانید بسیار امن و سریع، اطلاعات آن نرم افزار را همراه با اطلاعات Active Directory بین سرورها جابجا کنید.

۱۲- قابلیت اتصال و برقراری ارتباط با دیگر Active Directory:

دامنه: به دلیل اینکه Win 2003 Active Directory بر اساس LDAP ver3 و NSPI که استاندارد جهانی هستند نوشته شده، می تواند با اکتیودایرکتوری هایی که بر این اساس نوشته شده اند ارتباط برقرار کند. حتی اگر این اکتیودایرکتوری ها توسط شرکتی غیر از خود مایکروسافت نوشته شده باشد.

۱۳-نشانه گذاری دیجیتالی اطلاعات تبادلی:

دامنه: اطلاعات بصورت رمز شده بین سرورها جابجا می شود لذا دارای امنیت بسیار مطلوبی است.

گروهی:اطلاعات بین سرورها جابجا نمیشود.

مزایای دامنه یا دامین

- نیاز به یک مدیر شبکه برای پیاده سازی این بستر است.

- می توان تمامی قابلیت های شبکه ایی و سرویس ها را در حد بالا و پیشرفته ایی در بستر فوق اجرا کرد.

- امکان به وجود آمدن مدیریت متمرکز (Centralized) برای تمامی منابع شبکه و کاربران.

- امکان تدوین سیاست های دسترسی به منابع و سرویس های شبکه برای تمامی کاربران در دامنه.

- به وجود آوردن سطح بالایی از امنیت اطلاعات و ارتباطات برای تمامی کاربران و کامپیوترهای داخل دامنه.

- مشخص کردن نحوه دسترسی به اینترنت، چگونگی استفاده و نظارت بر آن.